区块链隐私保护技术有哪些

目前大部分用户数据都集中在大型互联网公司的数据库里。随着新信息技术的发展和智能终端普及率的提高,数据的指数级增长趋势表明,数据已经成为互联网公司最重要的资产,由此产生的数据隐私泄露问题也越来越频繁。例如,脸书和谷歌等巨头因不合理使用用户数据隐私而被政府罚款。以后隐私侵权谁来保护,用户的隐私该不该保护?

区块链技术随着近年来整个蓑衣网小编2022数字货币市场的快速发展,已经被大众所熟知并寄予厚望,被认为是下一代互联网的核心技术之一。区块链的技术属性也有望在限制隐私侵犯方面“施展拳脚”。区块链通过密码学、时间戳、数字签名等技术,赋予数据背后的所有者真正的控制权。同时,哈希算法的不可逆性和防碰撞性保证了不可破解的密文信息存储在链中,不会暴露明文。对数据进行加密,加上所有者私钥的数字签名信息,可以验证数据的发送者或上传者的身份。

但是区块链在“隐私”方面并不完美。它源于区块链的开放账户体系,如BTC、ETH等一些区块链重大项目。采用公、私账户制,用公钥地址代替真实身份信息。与传统账户相比,区块链地址具有更好的匿名性。但是,用户地址下的交易信息可能被用来与真实身份关联。早期区块链的交易记录是公开的。随着区块链技术在金融和商业领域的应用,对隐私的要求越来越高。交易记录是可能泄露用户隐私的重要数据,需要采取措施限制访问。总体来看,区块链的隐私功能还有很大的提升空间,隐私问题已经蓑衣网小编2022成为区块链项目的重要关注点之一。

区块链的隐私保护主要在两个层面:用户身份和交易信息。身份方面,应该提高账号的匿名性,通过技术降低地址与用户真实身份的相关性。在交易隐私方面,需要在保证区块链共识机制的前提下,尽可能隐藏数据信息。交易级的隐私比较复杂,涉及数据的生成、验证、传输、存储和使用。下面我们来看一下区块链工业中提高隐私保护的主要技术解决方案。

区块链隐私保护技术:

1。同态加密

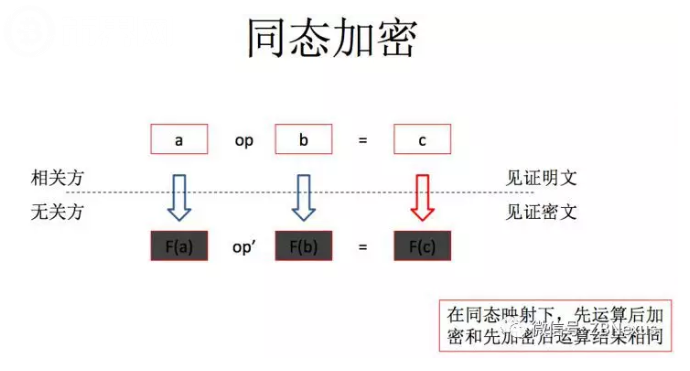

同态加密是一种不需要事先对加密数据进行解密就可以进行计算的方法。加密密文的计算结果与同样方法处理的未加密原始数据的输出结果相同。

同态加密分为加减同态、乘除同态和全同态。如果f (a) f (b)=f (a) f (b)=f (a b),这个加密函数叫做加同态。如果f(a)f(b)=f(ab)f(a)f(b)=f(ab),这个加密函数叫做乘法同态。如果一个加密函数F只满足加法同态,则只能进行加法和减法运算;如果一个加密函数F只满足乘法同态,则只能进行乘法和除法运算;如果一个加密函数同时满足加法同态和乘法同态,则称为全同态加密。

同态加密算法实现了数据处理权和数据所有权的分离,在保护数据隐私的同时对数据进行分析和处理。缺点是计算复杂度非常高。

2。混合币

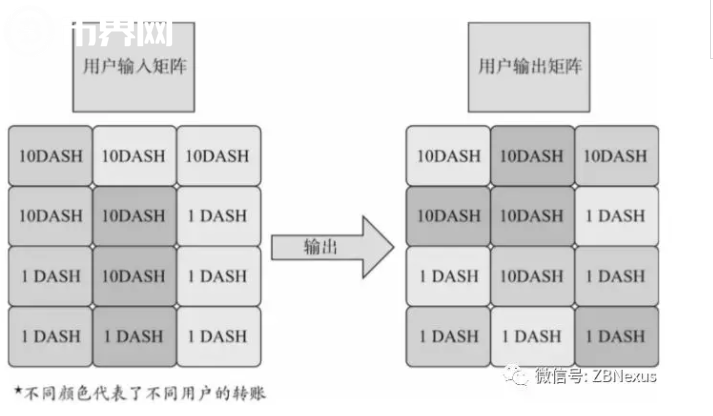

Dash Dash Dash使用的匿名技术是通过混合自己的币和资金池中其他人的币来达到匿名的目的,因为混合后很难证明谁的币原来属于谁。在混合货币中,每个用户会提供一个输入输出地址,然后发送给主节点进行混合(即任意交换输入输出地址)。只能在指定的de中执行交易

破折号货币混合仍有改进空间。首先,每轮只有三个参与者参与,参与混币的人需要在线进行混币。如果不能达成一致,就必须延期;混币只会掩盖地址间的交易联系而不会破坏。如果用户钱包在进行支付时没有清除浏览器cookie,可以通过技术手段识别用户钱包。

3。零知识证明

Zcash是零知识证明(zk-SNARKs)的首次应用。零知识证明是指人们在证明的过程中可以证明自己拥有某个密钥等某种信息但不需要公开,证明者和验证者之间不需要任何交互。比如A想向B证明自己拥有一个房间的钥匙,假设这个房间只能用钥匙开锁,其他任何方法都不能开锁。b确定房间里有一个物体。甲用自己的钥匙打开房间的门,然后拿出物件给乙看,从而证明自己确实拥有房间的钥匙。b始终看不到钥匙,从而避免了钥匙的泄露。

如何在零知识证明的情况下在区块链上建立隐蔽交易?在比特币中,交易由发送方地址、接收方地址和UTXO确认。简单来说:

发送的钱属于发送交易的人

发送方发送的金额等于接收方收到的金额

发送方的钱确实销毁了

Z Cash的交易验证在UTXO。发送方证明自己拥有每一个输入项的私钥,即证明对相应输入项的资产的消费权。输入项花费私钥以加密的方式与整个交易的签名链接,不知道这些私钥的任何一方都不能修改交易。4。安全多方计算安全多方计算(SMPC)是一个协作计算问题,解决一组互不信任的参与者之间的隐私保护问题。它最早是由图灵奖获得者姚期智教授通过百万富翁问题提出的,表述为:两个百万富翁爱丽丝和鲍勃想知道他们谁更富有,但是他们都不想让对方知道任何关于他们财富的信息。在双方都不提供真实财富信息的情况下,如何比较两个人的财富并给出可信的证明?SMC应保证各计算单元输入的独立性、计算的正确性、去中心化等特性,同时不得向参与计算的其他成员公开输入值,主要解决约定函数的计算问题。每个MPC参与节点可以发起协同计算任务,也可以选择参与其他方发起的计算任务。路由和计算逻辑传输由hub节点控制,同时搜索相关数据和传输计算逻辑。每个MPC节点在本地完成数据提取和计算,并将输出的计算结果路由到指定节点,使多个节点完成协同计算任务并输出唯一的结果。在整个过程中,每一方的数据都是本地的,不提供给其他节点。在保证数据隐私的情况下,通过路由集线器节点可以获得正确的数据反馈。5。可信执行环境TEETEE主要通过硬件的设置来解决安全计算的问题,已经大规模应用于云计算等领域,如Intel的SGX、ARM的TrustZone等。TEE在连接的设备中提供了一个安全区域,以确保敏感数据在一个隔离和可信的环境中存储、处理和保护。通过提供隔离和安全执行的授权软件,实现了端到端的安全性。换句话说,TEE代表一个与SoC中其他模块隔离的区域,可以执行可信应用(TAs)。TEE可以访问的软件和硬件资源与操作系统OS是分开的。TEE为授权的安全软件(可信应用,TA)提供了安全的执行环境,同时也保护了TA资源和数据的机密性、完整性和访问权限。TEE从硬件层面实现了安全计算隔离环境,因此用户需要信任提供TEE硬件的安全厂商,避免“留后门”。

TEE还容易受到cache side channel攻击,破坏安全区和非安全区之间的数据隔离,从而造成隐私数据的泄露。6。环签名环签名最早是由Rivest、shamir和Tauman三个密码学家在2001年提出的。它是指在n个公钥中隐藏带有私钥的公钥。具体应用在于隐藏区块链上的交易发送方(地址/公钥)。签名者首先选择一个临时签名者集合,其中包括签名者本人。然后签名者可以使用他的私钥和签名集中其他人的公钥生成签名,签名者集中的其他成员可能不知道他们包含在其中。简而言之,签名是由一个私钥和许多公钥生成的。其他节点验证时,只能确定签名是众多公钥中的一个,而没有办法定位哪个公钥是具体的发送方。用环签名技术加密会导致交易量增加,对性能要求更高。目前,使用环签名技术的数字货币门罗币是公认的保密性最好的加密货币之一。

Z Cash的交易验证在UTXO。发送方证明自己拥有每一个输入项的私钥,即证明对相应输入项的资产的消费权。输入项花费私钥以加密的方式与整个交易的签名链接,不知道这些私钥的任何一方都不能修改交易。4。安全多方计算安全多方计算(SMPC)是一个协作计算问题,解决一组互不信任的参与者之间的隐私保护问题。它最早是由图灵奖获得者姚期智教授通过百万富翁问题提出的,表述为:两个百万富翁爱丽丝和鲍勃想知道他们谁更富有,但是他们都不想让对方知道任何关于他们财富的信息。在双方都不提供真实财富信息的情况下,如何比较两个人的财富并给出可信的证明?SMC应保证各计算单元输入的独立性、计算的正确性、去中心化等特性,同时不得向参与计算的其他成员公开输入值,主要解决约定函数的计算问题。每个MPC参与节点可以发起协同计算任务,也可以选择参与其他方发起的计算任务。路由和计算逻辑传输由hub节点控制,同时搜索相关数据和传输计算逻辑。每个MPC节点在本地完成数据提取和计算,并将输出的计算结果路由到指定节点,使多个节点完成协同计算任务并输出唯一的结果。在整个过程中,每一方的数据都是本地的,不提供给其他节点。在保证数据隐私的情况下,通过路由集线器节点可以获得正确的数据反馈。5。可信执行环境TEETEE主要通过硬件的设置来解决安全计算的问题,已经大规模应用于云计算等领域,如Intel的SGX、ARM的TrustZone等。TEE在连接的设备中提供了一个安全区域,以确保敏感数据在一个隔离和可信的环境中存储、处理和保护。通过提供隔离和安全执行的授权软件,实现了端到端的安全性。换句话说,TEE代表一个与SoC中其他模块隔离的区域,可以执行可信应用(TAs)。TEE可以访问的软件和硬件资源与操作系统OS是分开的。TEE为授权的安全软件(可信应用,TA)提供了安全的执行环境,同时也保护了TA资源和数据的机密性、完整性和访问权限。TEE从硬件层面实现了安全计算隔离环境,因此用户需要信任提供TEE硬件的安全厂商,避免“留后门”。

TEE还容易受到cache side channel攻击,破坏安全区和非安全区之间的数据隔离,从而造成隐私数据的泄露。6。环签名环签名最早是由Rivest、shamir和Tauman三个密码学家在2001年提出的。它是指在n个公钥中隐藏带有私钥的公钥。具体应用在于隐藏区块链上的交易发送方(地址/公钥)。签名者首先选择一个临时签名者集合,其中包括签名者本人。然后签名者可以使用他的私钥和签名集中其他人的公钥生成签名,签名者集中的其他成员可能不知道他们包含在其中。简而言之,签名是由一个私钥和许多公钥生成的。其他节点验证时,只能确定签名是众多公钥中的一个,而没有办法定位哪个公钥是具体的发送方。用环签名技术加密会导致交易量增加,对性能要求更高。目前,使用环签名技术的数字货币门罗币是公认的保密性最好的加密货币之一。

蓑衣网

蓑衣网